Dans cet article nous allons voir comment surveiller les performances d’un cluster vSAN avec “vSAN observer“. L’outil est accessible directement depuis RVC (Ruby vSphere Console) qui est la console Ruby intégrée au vCenter, pour les vCenter encore sous Windows l’outil est disponible dans %PROGRAMFILES%VMwarevCenter Serverrvcrvc.bat.

- Pour commencer, il faut se connecter en console/ssh à la vCSA:

VMware vCenter Server Appliance 6.7.0.14000

Type: vCenter Server with an embedded Platform Services Controller

Last login: Sun Dec 23 14:20:51 2018 from 192.168.XXX.XXX

Connected to service

* List APIs: "help api list"

* List Plugins: "help pi list"

* Launch BASH: "shell"

Command>

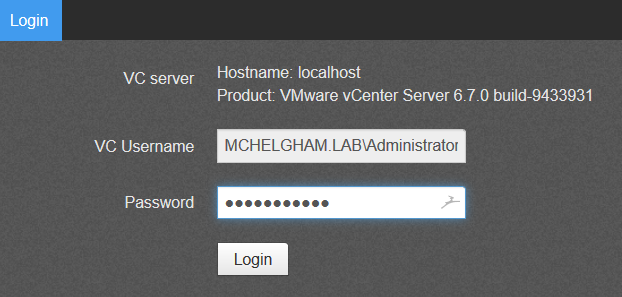

- Tapez la commande ci-dessous, en modifiant mchelgham.lab par votre domaine SSO.

Command> rvc [email protected]@localhost Install the "ffi" gem for better tab completion. password:

- Une fois le mot de passe renseigné vous devriez avoir :

0 / 1 localhost/ >

- Dans RVC on se balade dans l’inventaire de notre vCenter avec les commandes “ls” et “cd“

cd localhost/LABDC/computers/

- Faire “ls” pour afficher les clusters disponibles

/localhost/LABDC/computers> ls 0 CL-MGMT01 (cluster): 1 CL-CMPT01 (cluster): 2 vsanwitness01.mchelgham.lab (standalone):

- Pour lancer la surveillance, tapez la commande ci-dessous en remplaçant le cluster vSAN CL-CMPT01 par le vôtre.

vsan.observer ./CL-CMPT01 --run-webserver --force

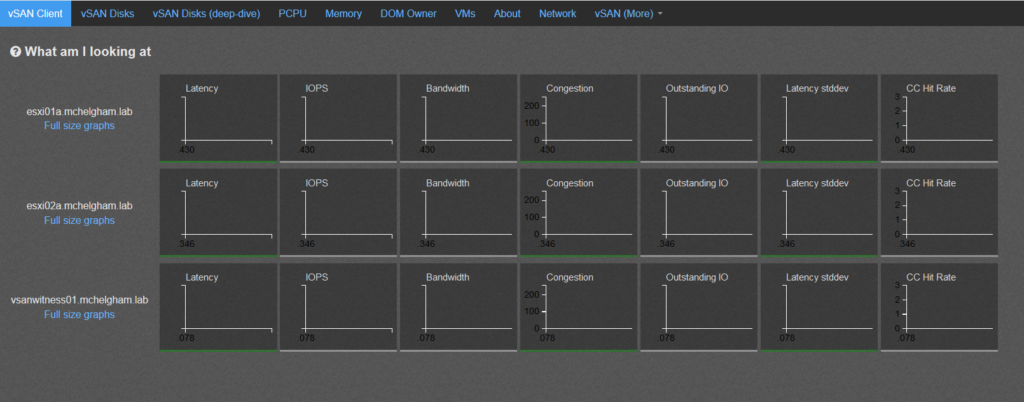

- Maintenant pour accéder à l’interface d’exploitation des données il faut atteindre l’URL https://IP-VCSA:8010

- Tant que vsan.observer est lancé la collecte continue (par défaut pendant 2h), pour l’arrêter faire <Ctrl>+<C>

- Dans certaines situations, il pourrait être nécessaire de lancer la collecte et d’enregistrer le résultat dans des fichiers pour pouvoir les exploiter hors ligne ou les envoyer au support VMware par exemple. Pour cela :

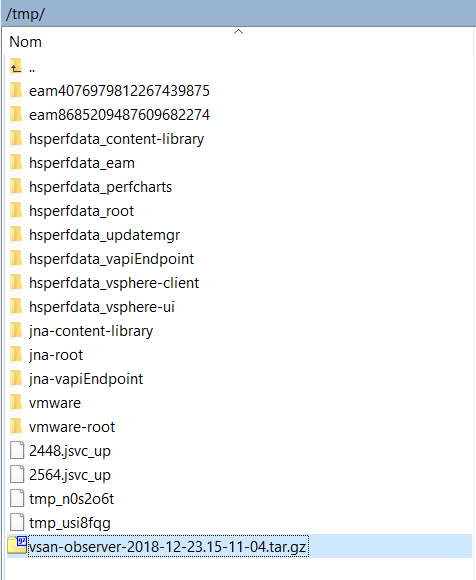

cd localhost/LABDC/computers/ vsan.observer ./CL-CMPT01 --generate-html-bundle /tmp

- Pour arrêter la collecte faire <Ctrl>+<C>, ensuite le fichier se trouve dans /tmp :

root@vcsa01a [ /tmp ]# ls | grep vsan vsan-observer-2018-12-23.15-11-04.tar.gz

- Récupérez le fichier par SCP avec WinSCP par exemple (voir Optionnel 2)

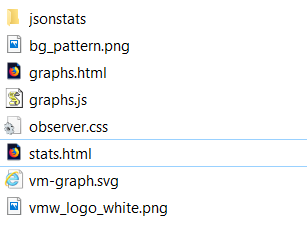

- Décompresser l’archive

- Lancer stats.html

Optionnel 2 :

Optionnel 2 :

- Pour pouvoir se connecter en SCP à la vCSA, il est nécessaire de changer le shell par défaut de l’utilisateur root, pour cela, tapez la commande ci-dessous en root.

chsh -s "/bin/bash" root

- Une fois que vous avez transféré les fichiers vous pouvez rétablir la configuration du shell en tapant:

chsh -s /bin/appliancesh root